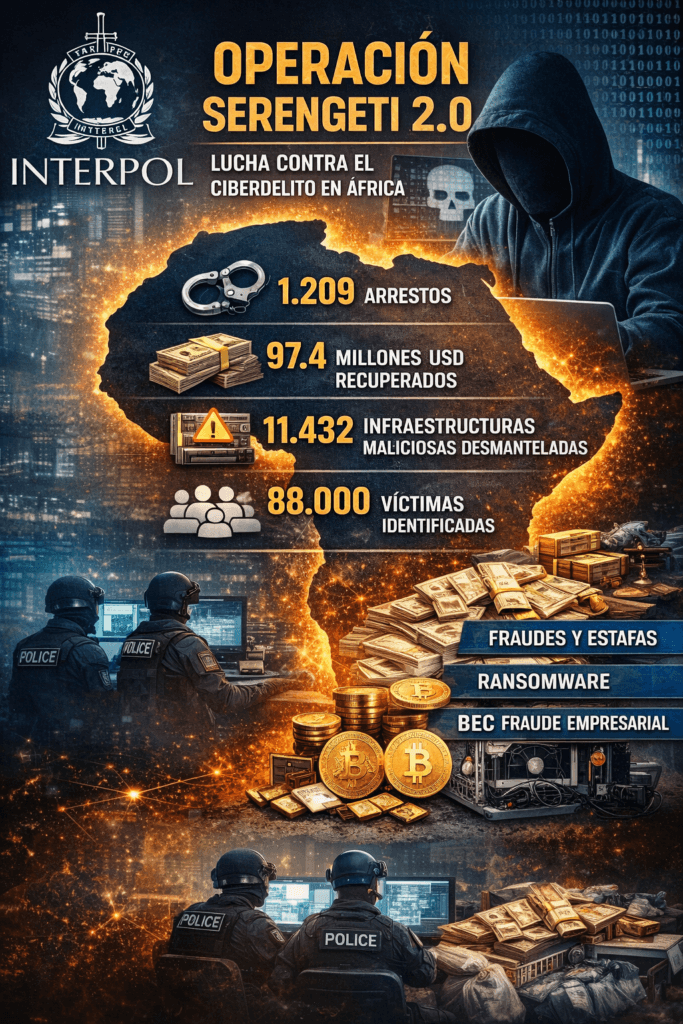

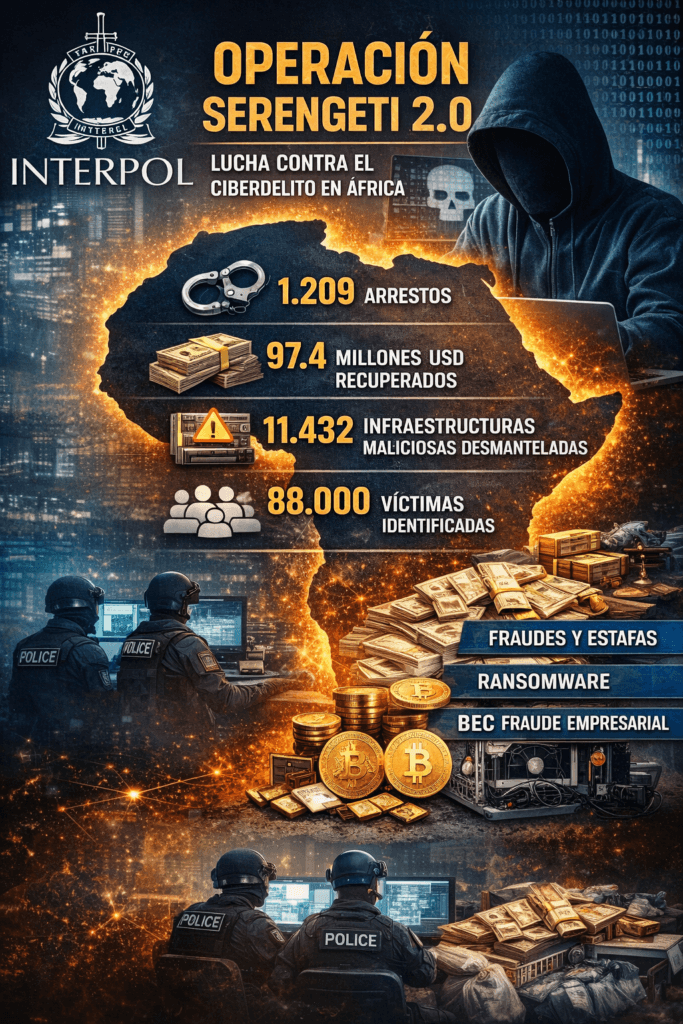

Desmantelamiento de redes masivas de ciberdelitos y fraudes en África: Operación Serengeti 2.0

En 2025, las autoridades africanas, en cooperación con INTERPOL y socios internacionales, llevaron a cabo una de las mayores operaciones transnacionales contra el ciberdelito, el fraude y la criminalidad económica en el continente africano. Conocida como Operación Serengeti 2.0, esta iniciativa integró recursos técnicos, policiales y de inteligencia de 18 países africanos, con el apoyo estratégico del Reino Unido y numerosos aliados del sector privado. El resultado fue el desmantelamiento de vastas redes criminales, la detención de más de mil personas vinculadas a actividades delictivas en línea, la recuperación de importantes sumas de dinero y la eliminación de miles de infraestructuras maliciosas. Este documento desarrolla, con profundidad analítica, cómo se estructuró, ejecutó y qué impacto tuvo esta operación, así como su importancia estratégica frente a la amenaza global del ciberdelito.

1. Contexto global del ciberdelito y su impacto en África

El ciberdelito y las estafas en línea representan una de las amenazas más dinámicas y perjudiciales para la seguridad, la economía y la confianza ciudadana en el entorno digital contemporáneo. Según diversos informes mundiales de seguridad informática, las pérdidas atribuibles al fraude en línea superan los cientos de miles de millones de dólares anuales, con víctimas tanto individuales como institucionales. África, por su creciente conectividad y expansión acelerada de acceso a Internet, ha experimentado un incremento significativo en actividades delictivas digitales, que van desde fraudes financieros hasta ataques ransomware y esquemas de inversión fraudulentos. El continente, al mismo tiempo que presenta excelentes oportunidades de desarrollo tecnológico, enfrenta desafíos estructurales en materia de legislación, recursos técnicos y capacidad de investigación especializada.

2. INTERPOL como facilitador de cooperación internacional

La Organización Internacional de Policía Criminal, más conocida como INTERPOL, se constituyó como el eje facilitador de cooperación en esta operación, articulando recursos, ejecuciones de inteligencia y sincronización entre fuerzas policiales de múltiples estados. INTERPOL ha enfatizado en reiteradas oportunidades la importancia de acciones coordinadas y la participación activa de todos los actores relevantes —gobiernos, sector privado y organismos multilaterales— para enfrentar las amenazas cibernéticas transfronterizas.

La estructura descentralizada del ciberdelito, que permite a grupos criminales operar desde diferentes jurisdicciones simultáneamente, exige precisamente este tipo de cooperación multinacional. Por tanto, la Operación Serengeti 2.0 se concibió bajo un enfoque de intercambio de información en tiempo real, entrenamiento especializado y despliegue sistemático de capacidades de investigación digital en cada país participante.

3. Diseño operativo y alcance de Serengeti 2.0

3.1 Objetivos estratégicos

Los objetivos estratégicos de la operación fueron:

- Identificar y desarticular redes organizadas dedicadas al fraude, estafas, ransomware y otros tipos de ciberdelitos.

- Recuperar fondos obtenidos de manera ilícita a través de plataformas digitales.

- Dismantelar infraestructuras técnicas utilizadas para perpetrar actividades delictivas, como dominios de phishing, servidores de comando y control, y otros recursos maliciosos.

- Mejorar la capacidad de investigación digital en las agencias policiales de los países africanos mediante capacitación y cooperación con socios internacionales.

- Fortalecer los mecanismos de cooperación regional y facilitar el intercambio de inteligencia entre jurisdicciones.

Estos objetivos, aunque complejos, se alinearon con las prioridades identificadas en el reciente informe de evaluación de amenazas cibernéticas en África elaborado por INTERPOL, que subraya la proliferación de estafas de inversión falsas, fraude romántico, fraude de empleo, ataques ransomware dirigidos a instituciones y compromisos financieros a través del secuestro de cuentas corporativas.

3.2 Especificación geográfica y participación de estados

Participaron en la operación 18 países africanos y el Reino Unido como socio estratégico. Entre los países africanos se encontraban:

- Angola

- Benín

- Camerún

- Chad

- Costa de Marfil

- República Democrática del Congo

- Gabón

- Ghana

- Kenia

- Mauricio

- Nigeria

- Ruanda

- Senegal

- Sudáfrica

- Seychelles

- Tanzania

- Zambia

- Zimbabue

La diversidad geográfica de los estados participantes demuestra que el problema del ciberdelito no se circunscribe a una región específica del continente, sino que es altamente difuso y conecta a actores criminales con redes globales.

4. Resultados cuantitativos de la operación

La Operación Serengeti 2.0 produjo resultados cuantitativos que reflejan su impacto operacional:

4.1 Arrestos y detenciones

Se registraron 1,209 detenciones de individuos sospechosos de participar en diversas formas de ciberdelito y fraude en línea. Estas detenciones incluyeron tanto a operativos de bajo nivel como a figuras clave reclutadas como líderes dentro de las organizaciones criminales. En muchos casos, las detenciones fueron precedidas por largas investigaciones que combinaron análisis de redes, rastreo de transacciones financieras digitales y cooperación multinacional para identificar patrones comunes de actividad delictiva.

4.2 Infraestructuras maliciosas neutralizadas

Durante la operación se eliminaron 11,432 infraestructuras maliciosas, incluidas direcciones IP, dominios utilizados para phishing, servidores de comando y control (que gestionaban botnets) y otros recursos técnicos empleados para perpetrar ataques. La eliminación de estas infraestructuras representa una interrupción significativa de las capacidades técnicas de las redes criminales, lo que limita su operatividad a corto y mediano plazo.

4.3 Víctimas identificadas

Se estimó que casi 88,000 víctimas habían sido afectadas por los esquemas de fraude y ciberdelitos investigados. Estas víctimas abarcan desde personas particulares que perdieron dinero en fraudes de inversión falsa hasta empresas que sufrieron comprometimientos de cuentas corporativas o ataques de ransomware que exigían rescates por el desbloqueo de datos.

5. Recuperación de activos y dinero ilícito

Una de las secciones más destacadas de la operación fue la recuperación de activos económicos obtenidos de manera fraudulenta. Las autoridades lograron recuperar aproximadamente USD 97.4 millones vinculados a actividades delictivas en línea. Este monto incluye fondos que habían sido desviados de víctimas a través de diversos métodos, tales como:

- Transferencias bancarias fraudulentas.

- Criptomonedas utilizadas para ocultar el origen de fondos.

- Cuentas intermediarias en diversas jurisdicciones.

La recuperación de estos activos no solo representa un golpe financiero para las redes criminales, sino también un acto de justicia para las víctimas, muchas de las cuales sufrieron pérdidas significativas.

6. Tipos de ciberdelitos abordados

La operación no se limitó a un solo tipo de delito, sino que abordó un espectro amplio de actividades maliciosas en el ciberespacio. Entre los principales tipos de delitos se encontraron:

6.1 Fraudes en línea y estafas

Estos esquemas incluyeron:

- Falsas inversiones o esquemas Ponzi digitales, que prometían altos rendimientos a cambio de inversiones iniciales.

- Fraudes románticos, donde los delincuentes se hacían pasar por interesados afectuosamente para obtener dinero de sus víctimas.

- Estafas de empleo falso, que ofrecían trabajos inexistentes a cambio de pagos por supuestos costos administrativos o de verificación.

Las víctimas de estos esquemas, debido a la dinámica emocional y psicológica de las interacciones en línea, a menudo transferían dinero confiando en promesas fraudulentas.

6.2 Ransomware y extorsión digital

Aunque no se publican detalles específicos sobre cada caso de ransomware, se sabe que parte de las investigaciones incluyó ataques que cifraron datos de organizaciones y exigían rescates a cambio de la clave de desencriptación. Los ataques de ransomware representan una categoría de ciberdelito intensamente dañina para instituciones públicas y privadas, con costos que van más allá de lo estrictamente financiero, incluyendo interrupciones operativas y pérdida de confianza institucional.

6.3 Compromiso de cuentas corporativas y fraudes financieros complejos

Incluyó ataques dirigidos a empresas y sistemas bancarios que comprometieron cuentas corporativas, permitiendo a los delincuentes transferir fondos de manera fraudulenta o manipular datos financieros.

7. Casos ejemplares según países

La operación produjo casos particulares que ilustran la variedad y la sofisticación de los esquemas detectados:

7.1 Angola: minería de criptomonedas ilícita

En Angola, las fuerzas del orden identificaron 25 centros de minería de criptomonedas operando de manera ilegal. Estos centros utilizaban energía y recursos sin autorización adecuada, generando un impacto negativo en la infraestructura energética local. Además, se confiscaron equipos de alto valor tecnológico que habían sido obtenidos sin el cumplimiento de los marcos regulatorios pertinentes.

7.2 Zambia: fraude de inversión masivo

Zambia representó uno de los casos de fraude financiero más significativos: se detectó un esquema de inversión falso que afectó a cerca de 65,000 víctimas, con pérdidas aproximadas de USD 300 millones. Las investigaciones permitieron identificar patrones de operatividad y rastrear transacciones que concluyeron en un núcleo organizativo centralizado, lo que permitió efectuar detenciones y asegurar evidencia digital crítica.

7.3 Costa de Marfil: estafa de herencia transnacional

En Costa de Marfil, las fuerzas del orden desbarataron un esquema en el que una red criminal extranjera (con base en Alemania) operaba estafas de herencia fraudulentas. Este tipo de fraude suele implicar comunicaciones falsas con víctimas a las que se les promete una herencia inexistente a cambio de pagos por supuestos costos legales o administrativos. Las autoridades aseguraron dinero en efectivo, vehículos, dispositivos electrónicos y joyas vinculados a esta operación delictiva.

8. Cooperación internacional y apoyo del sector privado

Una característica definitoria de la Operación Serengeti 2.0 fue la participación activa del sector privado especializado en ciberseguridad. Compañías tecnológicas y proveedores de inteligencia de amenazas compartieron datos, herramientas de detección y análisis forense que fortalecieron la capacidad investigativa de los cuerpos policiales involucrados.

Entre estos aliados se incluyeron importantes firmas del sector de seguridad informática y centros de análisis de amenazas cibernéticas, que suministraron inteligencia sobre direcciones IP maliciosas, patrones de ataque y metodologías de fraude que fueron fundamentales para trazar las redes criminales con precisión.

Del mismo modo, el financiamiento del Reino Unido a través de su Foreign, Commonwealth and Development Office permitió asignar recursos técnicos adicionales y favorecer la capacitación de los equipos africanos en técnicas avanzadas de análisis forense digital, respuestas a incidentes y operaciones encubiertas en entornos digitales.

9. Lecciones aprendidas y recomendaciones

La Operación Serengeti 2.0 arroja varias lecciones estratégicas que deben consolidarse para combatir eficazmente el ciberdelito:

9.1 Fortalecimiento de capacidades locales

La inversión en formación especializada y en herramientas tecnológicas debe ser sostenida. La creación de unidades de investigación digital con un alto nivel de profesionalización es un factor crítico para enfrentar amenazas complejas.

9.2 Armonización legal y judicial

Dada la naturaleza transnacional de muchos ciberdelitos, los marcos legales deben ser compatibles entre jurisdicciones, con tratados de cooperación judicial que agilicen la recolección de pruebas y la extradición de sospechosos.

9.3 Participación sostenida del sector privado

Las firmas de seguridad informática poseen inteligencia valiosa y tecnologías que pueden aumentar significativamente la eficacia de las investigaciones estatales. Establecer mecanismos formales de colaboración entre el sector público y privado es esencial.

9.4 Educación y concienciación pública

La prevención de fraudes requiere que los ciudadanos estén mejor informados sobre los métodos utilizados por los delincuentes. Campañas educativas y mecanismos de alerta temprana pueden reducir la vulnerabilidad de potenciales víctimas.

La Operación Serengeti 2.0 simboliza un avance significativo en la lucha contra los ciberdelitos en África y, por extensión, en el ámbito internacional. La detención de más de mil individuos implicados en actividades ilícitas, la neutralización de miles de infraestructuras maliciosas y la recuperación de casi 100 millones de dólares son resultados que ilustran tanto la magnitud del problema como la eficacia de una respuesta cooperativa y bien coordinada.

Este esfuerzo demuestra que, si bien el ciberdelito representa una amenaza global, la sinergia entre países, organizaciones multilaterales y el sector privado puede traducirse en operaciones exitosas con impacto real en la protección de los ciudadanos y las instituciones. La Operación Serengeti 2.0 no solo desmanteló redes criminales específicas, sino que también estableció un precedente operativo y estratégico para futuras acciones contra el crimen digital transnacional.