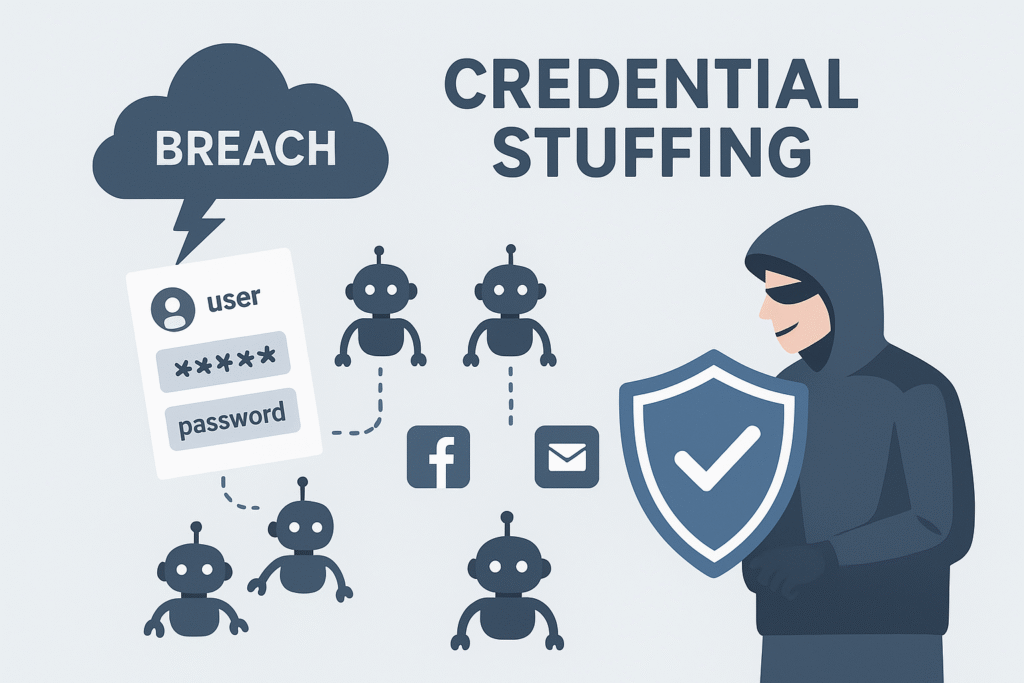

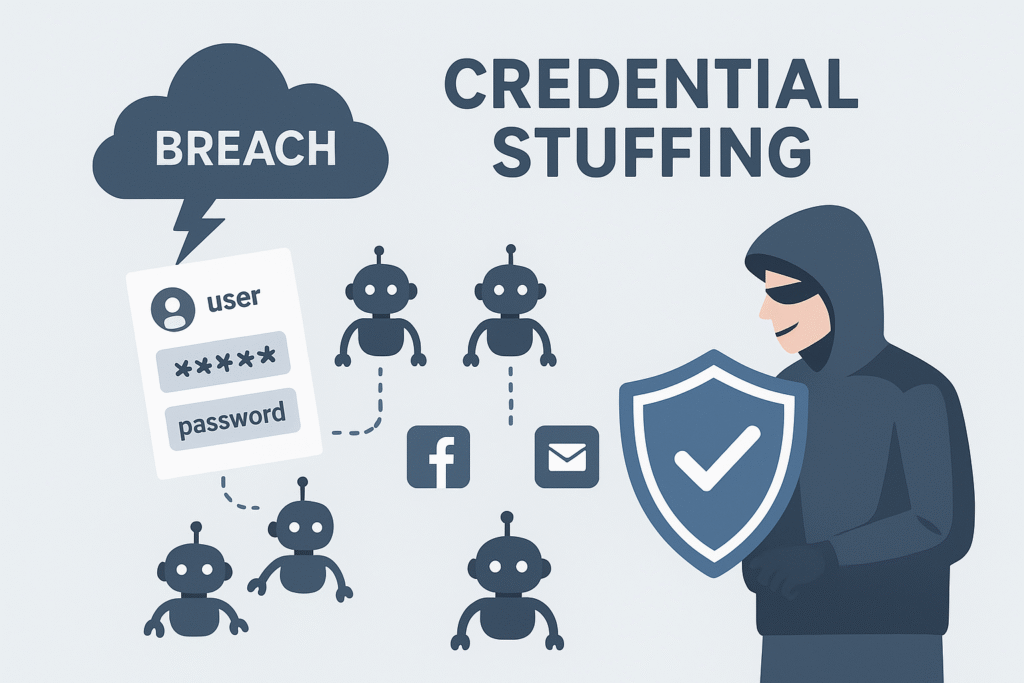

El credential stuffing es una forma de ataque cibernético que aprovecha un hábito muy común: la reutilización de contraseñas. Cuando un usuario utiliza la misma clave en múltiples servicios —como redes sociales, correos electrónicos o plataformas financieras—, se expone a grandes riesgos. Si alguna de estas contraseñas se filtra, los atacantes simplemente deben probarla en otros sitios para obtener acceso de forma legítima y difícil de detectar We Live Security.

En estos ataques, los ciberdelincuentes obtienen credenciales robadas—normalmente en grandes volúmenes— y utilizan bots o scripts automatizados para intentar iniciar sesión en múltiples plataformas rápidamente. Esto puede representar miles de intentos por minuto, y si alguna coincide, el acceso es prácticamente indetectable, ya que no presenta comportamientos anómalos como múltiples fallos de login We Live SecurityWikipedia.

Este método es particularmente eficaz debido al abuso de contraseñas repetidas. Por ejemplo, una encuesta señalaba que hasta el 61 % de los estadounidenses reutiliza sus contraseñas “a menudo” o “siempre” We Live Security, mientras que estudios internacionales reportan cifras de hasta 85 % CloudflareWikipedia.

Casos reales recientes

- En diciembre de 2022, PayPal sufrió un ataque que comprometió cerca de 35,000 cuentas, exponiendo datos sensibles como nombres, direcciones y números fiscales We Live Security.

- En el caso de Snowflake, atacantes identificados como UNC5537 accedieron a numerosas cuentas empresariales utilizando credenciales obtenidas mediante malware; aprovecharon la falta de autenticación multifactor (MFA) y el uso de contraseñas antiguas We Live Security.

Además, en junio de 2025 se detectó una exposición pública de 16 mil millones de registros, incluyendo credenciales de servicios como Google, Apple, Facebook y otros We Live Security. En mayo, se revelaron 184 millones de credenciales expuestas de forma pública, incluyendo proveedores de correo, redes sociales, plataformas de juegos y hasta entidades financieras y gubernamentales We Live Security.

Cómo protegerte del credential stuffing

- No reutilizar contraseñas en diferentes cuentas. Este paso es fundamental para evitar accesos no autorizados We Live Security.

- Utilizar contraseñas seguras y únicas, preferentemente generadas por un gestor de contraseñas, que también las almacene de forma cifrada We Live SecurityDashlane.

- Activar la autenticación multifactor (MFA) siempre que esté disponible. De esta forma, aunque un atacante tenga la contraseña, no podrá acceder sin el segundo factor We Live SecurityDashlane.

- Verificar si tus credenciales han sido filtradas en brechas de datos, usando servicios como Have I Been Pwned. Si lo han sido, cámbialas de inmediato We Live Security.